- Log in to:

- Community

- DigitalOcean

- Sign up for:

- Community

- DigitalOcean

By Vadym Kalsin and Timothy Nolan

Der Autor wählte das Computer History Museum, um eine Spende im Rahmen des Programms Write for DOnations zu erhalten.

Einführung

Zabbix ist eine Open-Source-basierte Überwachungssoftware für Netzwerke und Anwendungen. Sie ermöglicht eine Echtzeitüberwachung von Tausenden von Metriken, die von Servern und virtuellen Maschinen, Netzwerkgeräten und Webanwendungen gesammelt werden. Diese Metriken können Ihnen helfen, den aktuellen Status Ihrer IT-Infrastruktur zu ermitteln und Probleme mit Hardware- oder Softwarekomponenten zu erkennen, bevor sich Kunden beschweren. Nützliche Informationen werden in einer Datenbank gespeichert, damit Sie diese im Laufe der Zeit analysieren und die Qualität der bereitgestellten Dienste verbessern oder Upgrades für Ihre Geräte planen können.

Zabbix verwendet verschiedene Optionen zum Sammeln von Metriken, darunter Überwachung ohne Agent von Benutzerdiensten und Client-Server-Architektur. Um Servermetriken zu sammeln, gibt es auf dem überwachten Client einen kleinen Agenten zum Erfassen von Daten und Senden dieser Daten an den Zabbix-Server. Zabbix unterstützt verschlüsselte Kommunikation zwischen dem Server und verbundenen Clients. So werden Ihre Daten geschützt, wenn sie über unsichere Netzwerke übertragen werden.

Der Zabbix-Server speichert seine Daten in einer relationalen Datenbank, die auf MySQL oder PostgreSQL basiert. Außerdem können Sie historische Daten in NoSQL-Datenbanken wie Elasticsearch und TimescaleDB speichern. Zabbix bietet eine Weboberfläche, mit der Sie Daten anzeigen und Systemeinstellungen konfigurieren können.

In diesem Tutorial konfigurieren Sie Zabbix auf zwei Ubuntu 20.04-Rechnern. Einer wird als Zabbix-Server konfiguriert, der andere als Client, den Sie überwachen möchten. Der Zabbix-Server wird eine MySQL-Datenbank nutzen, um Überwachungsdaten zu erfassen, und Nginx zur Bereitstellung der Weboberfläche verwenden.

Voraussetzungen

Um dieser Anleitung zu folgen, benötigen Sie:

-

Zwei Ubuntu 20.04-Server, die gemäß des Leitfadens zur Ersteinrichtung des Servers für Ubuntu 20.04 eingerichtet wurden, einschließlich eines Nicht-root-Benutzers, der über sudo-Berechtigungen verfügt, und einer mit

ufwkonfigurierten Firewall. Auf einem Server installieren Sie Zabbix; in diesem Tutorial wird dieser Server als Zabbix-Server bezeichnet. Er wird Ihren zweiten Server überwachen; dieser zweite Server wird als zweiter Ubuntu-Server bezeichnet. -

Der Server, auf dem der Zabbix-Server ausgeführt wird, setzt installiertes Nginx, MySQL und PHP voraus. Folgen Sie Schritt 1-3 unserer Anleitung zum Ubuntu 20.04-LEMP-Stack, um diese Anwendungen auf Ihrem Zabbix-Server zu konfigurieren.

-

Einen registrierten Domänennamen. Dieses Tutorial verwendet in allen Bereichen

your_domain. Sie können einen Domänennamen unter Namecheap erwerben oder einen kostenlosen von Freenom herunterladen oder einfach die Domänenregistrierungsstelle Ihrer Wahl verwenden. -

Die beiden folgenden DNS-Einträge, eingerichtet für Ihren Zabbix-Server. Wenn Sie DigitalOcean verwenden, lesen Sie bitte unsere DNS Dokumentation für Details, wie Sie sie hinzufügen.

- Einen A-Datensatz, wobei

your_domainauf die öffentliche IP-Adresse Ihres Zabbix-Servers verweist. - Einen A-Datensatz, wobei

www.your_domainauf die öffentliche IP-Adresse Ihres Zabbix-Servers verweist.

- Einen A-Datensatz, wobei

Da der Zabbix-Server dazu dient, wertvolle Informationen über Ihre Infrastruktur aufzurufen, auf die nicht autorosierte Benutzer nicht zugreifen sollen, sollten Sie Ihren Server unbedingt schützen, indem Sie ein TLS/SSL-Zertifikat installieren. Dieser Schutz ist optional, wird jedoch ausdrücklich empfohlen. Wenn Sie Ihren Server schützen möchten, folgen Sie nach Schritt 3 dieses Tutorials dem Leitfaden Let’s Encrypt unter Ubuntu 20.04.

Schritt 1 — Installieren des Zabbix-Servers

Zuerst müssen Sie Zabbix auf dem Server installieren, auf dem Sie MySQL, Nginx und PHP installiert haben. Melden Sie sich bei diesem Rechner als Ihr non-root user an:

- ssh sammy@zabbix_server_ip_address

Zabbix ist im Paketmanager von Ubuntu verfügbar, ist jedoch veraltet. Verwenden Sie daher das offizielle Ubuntu-Repository zum Installieren der neuesten stabilen Version. Laden Sie das Repository-Konfigurationspaket herunter und installieren Sie es:

- wget https://repo.zabbix.com/zabbix/5.0/ubuntu/pool/main/z/zabbix-release/zabbix-release_5.0-1+focal_all.deb

- sudo dpkg -i zabbix-release_5.0-1+focal_all.deb

Sie sehen die folgende Ausgabe:

OutputSelecting previously unselected package zabbix-release.

(Reading database ... 64058 files and directories currently installed.)

Preparing to unpack zabbix-release_5.0-1+focal_all.deb ...

Unpacking zabbix-release (1:5.0-1+focal) ...

Setting up zabbix-release (1:5.0-1+focal) ...

Aktualisieren Sie den Paketindex, sodass das neue Repository enthalten ist:

- sudo apt update

Installieren Sie dann den Zabbix-Server und das Web-Frontend mit Unterstützung der MySQL-Datenbank:

- sudo apt install zabbix-server-mysql zabbix-frontend-php

Installieren Sie außerdem den Zabbix-Agenten, mit dem Sie Daten über den Status des Zabbix-Servers selbst sammeln können.

- sudo apt install zabbix-agent

Bevor Sie Zabbix nutzen können, müssen Sie eine Datenbank einrichten, um die Daten zu speichern, die der Zabbix-Server von seinen Agenten erfassen wird. Sie können dies im nächsten Schritt tun.

Schritt 2 — Konfigurieren der MySQL-Datenbank für Zabbix

Sie müssen eine neue MySQL-Datenbank erstellen und sie mit einigen grundlegenden Daten befüllen, um sie bereit für Zabbix zu machen. Außerdem erstellen Sie einen bestimmten Benutzer für diese Datenbank, damit Zabbix sich nicht mit dem root-Konto bei MySQL anmeldet.

Melden Sie sich als root user bei MySQL an:

- sudo mysql

Erstellen Sie die Zabbix-Datenbank mit Unterstützung für UTF-8-Zeichen:

- create database zabbix character set utf8 collate utf8_bin;

Erstellen Sie dann einen Benutzer, den der Zabbix-Server verwenden wird, gewähren Sie ihm Zugriff auf die neue Datenbank und legen Sie das Passwort für den Benutzer fest:

- create user zabbix@localhost identified by 'your_zabbix_mysql_password';

- grant all privileges on zabbix.* to zabbix@localhost;

Damit sind der Benutzer und die Datenbank einsatzbereit. Beenden Sie die Datenbankkonsole.

- quit;

Als Nächstes müssen Sie das erste Schema und die Daten importieren. Die Zabbix-Installation bietet Ihnen eine Datei, die diese Einrichtung übernimmt.

Führen Sie folgenden Befehl aus, um das Schema einzurichten und die Daten in die zabbix-Datenbank zu importieren. Verwenden Sie zcat, da die Daten in der Datei komprimiert sind:

- zcat /usr/share/doc/zabbix-server-mysql*/create.sql.gz | mysql -uzabbix -p zabbix

Geben Sie das Passwort für den von Ihnen konfigurierten zabbix-MySQL-Benutzer ein, wenn Sie dazu aufgefordert werden.

Die Ausführung des Befehls kann eine oder zwei Minuten dauern. Wenn Sie den Fehler ERROR 1045 (28000): Access denied for user ``zabbix``@'localhost' (using password: YES) erhalten, sollten Sie sich vergewissern, dass Sie das richtige Passwort für den zabbix verwendet haben.

Damit der Zabbix-Server diese Datenbank nutzt, müssen Sie in der Konfigurationsdatei für den Zabbix-Server das Datenbankpasswort festlegen. Öffnen Sie die Konfigurationsdatei in Ihrem bevorzugten Editor. Dieses Tutorial verwendet nano:

- sudo nano /etc/zabbix/zabbix_server.conf

Suchen Sie nach dem folgenden Abschnitt der Datei:

...

### Option: DBPassword

# Database password. Ignored for SQLite.

# Comment this line if no password is used.

#

# Mandatory: no

# Default:

# DBPassword=

...

Diese Kommentare in der Datei erklären, wie Sie eine Verbindung mit der Datenbank herstellen können. Sie müssen den Wert von DBPassword in der Datei auf das Passwort für Ihren Datenbankbenutzer setzen. Fügen Sie die Zeile nach den Kommentaren hinzu, um die Datenbank zu konfigurieren:

...

DBPassword=your_zabbix_mysql_password

...

Speichern und schließen Sie zabbix_server.conf, indem Sie Strg+X drücken, gefolgt von Y und dann der Eingabetaste, wenn Sie nano verwenden.

Sie haben den Zabbix-Server nun so konfiguriert, dass er eine Verbindung zur Datenbank herstellt. Als Nächstes konfigurieren Sie den Nginx-Webserver, um das Zabbix-Frontend bereitzustellen.

Schritt 3 — Konfigurieren von Nginx für Zabbix

Installieren Sie das automatische Konfigurationspaket, um Nginx automatisch zu konfigurieren:

- sudo apt install zabbix-nginx-conf

Dadurch erhalten Sie die Konfigurationsdatei /etc/zabbix/nginx.conf sowie einen Link dahin im Nginx-Konfigurationsverzeichnis /etc/nginx/conf.d/zabbix.conf.

Als Nächstes müssen Sie Änderungen an dieser Datei vornehmen. Öffnen Sie die Konfigurationsdatei:

- sudo nano /etc/zabbix/nginx.conf

Die Datei enthält eine automatisch generierte Nginx-Serverblock-Konfiguration. Sie enthält zwei Zeilen, die den Namen des Servers bestimmen und festlegen, an welchem Port er lauscht:

server {

# listen 80;

# server_name example.com;

...

Heben Sie die Kommentierung der beiden Zeilen auf und ersetzen Sie example.com durch Ihren Domänennamen. Ihre Einstellungen werden wie folgt aussehen:

server {

listen 80;

server_name your_domain;

...

Speichern und schließen Sie die Datei. Als Nächstes testen Sie, um sicherzustellen, dass es in keiner Ihrer Nginx-Dateien Syntaxfehler gibt, und laden Sie die Konfiguration neu:

- sudo nginx -t

- sudo nginx -s reload

Nachdem Nginx so eingerichtet ist, dass das Zabbix-Frontend bereitgestellt wird, werden Sie nun einige Änderungen an Ihrer PHP-Einrichtung vornehmen, damit die Zabbix-Weboberfläche ordnungsgemäß funktioniert.

Anmerkung: Wie im Voraussetzungsbereich erwähnt, sollten Sie auf Ihrem Server SSL/TLS aktivieren. Wenn Sie dies tun möchten, folgen Sie unserem Ubuntu 20.04-Tutorial für Let’s Encrypt, bevor Sie mit Schritt 4 fortfahren, um ein kostenloses SSL-Zertifikat für Nginx zu erhalten. Dieser Prozess wird Ihren Zabbix-Serverblock automatisch erkennen und ihn für HTTPS konfigurieren. Nach der Erlangung Ihrer SSL/TLS-Zertifikate können Sie zurückkehren und dieses Tutorial abschließen.

Schritt 4 — Konfigurieren von PHP für Zabbix

Die Zabbix-Weboberfläche ist in PHP geschrieben und erfordert einige spezielle PHP-Servereinstellungen. Der Zabbix-Installationsprozess hat eine PHP-FPM-Konfigurationsdatei erstellt, die diese Einstellungen enthält. Sie befindet sich im Verzeichnis /etc/zabbix und wird von PHP-FPM automatisch geladen. Sie müssen eine kleine Änderung in dieser Datei vornehmen; öffnen Sie sie also folgendermaßen:

- sudo nano /etc/zabbix/php-fpm.conf

Die Datei enthält PHP-Einstellungen, die die erforderlichen Anforderungen für die Zabbix-Weboberfläche erfüllen. Die Einstellung der Zeitzone ist jedoch standardmäßig auskommentiert. Um sicherzustellen, dass Zabbix die richtige Zeit verwendet, müssen Sie die richtige Zeitzone festlegen:

...

php_value[max_execution_time] = 300

php_value[memory_limit] = 128M

php_value[post_max_size] = 16M

php_value[upload_max_filesize] = 2M

php_value[max_input_time] = 300

php_value[max_input_vars] = 10000

; php_value[date.timezone] = Europe/Riga

Heben Sie die Kommentierung der im vorigen Codeblock markierten Zeitzonenzeile auf und ändern Sie sie in Ihre Zeitzone. Sie können diese Liste der unterstützten Zeitzonen verwenden, um die richtige für Sie zu finden. Speichern und schließen Sie die Datei.

Starten Sie PHP-FPM nun neu, um die neuen Einstellungen anzuwenden:

- sudo systemctl restart php7.4-fpm.service

Sie können den Zabbix-Server nun starten:

- sudo systemctl start zabbix-server

Überprüfen Sie dann, ob der Zabbix-Server ordnungsgemäß ausgeführt wird:

- sudo systemctl status zabbix-server

Sie werden den folgenden Status sehen:

Output● zabbix-server.service - Zabbix Server

Loaded: loaded (/lib/systemd/system/zabbix-server.service; disabled; vendor preset: enabled)

Active: active (running) since Fri 2020-06-12 05:59:32 UTC; 36s ago

Process: 27026 ExecStart=/usr/sbin/zabbix_server -c $CONFFILE (code=exited, status=0/SUCCESS)

...

Aktivieren Sie den Server abschließend so, dass er beim Booten gestartet wird:

- sudo systemctl enable zabbix-server

Der Server ist eingerichtet und mit der Datenbank verbunden. Erstellen Sie als Nächstes das Web-Frontend.

Schritt 5 — Konfigurieren von Einstellungen für die Zabbix-Weboberfläche

Mit der Weboberfläche können Sie Berichte anzeigen und Hosts hinzufügen, die Sie überwachen möchten. Dies muss jedoch vor der Verwendung eingerichtet werden. Starten Sie dazu Ihren Browser und rufen Sie die Adresse http://zabbix_server_name oder https://zabbix_server_name auf, wenn Sie Let’s Encrypt verwenden. Im ersten Bildschirm sehen Sie eine Willkommensnachricht. Klicken Sie auf Nächster Schritt um fortzufahren.

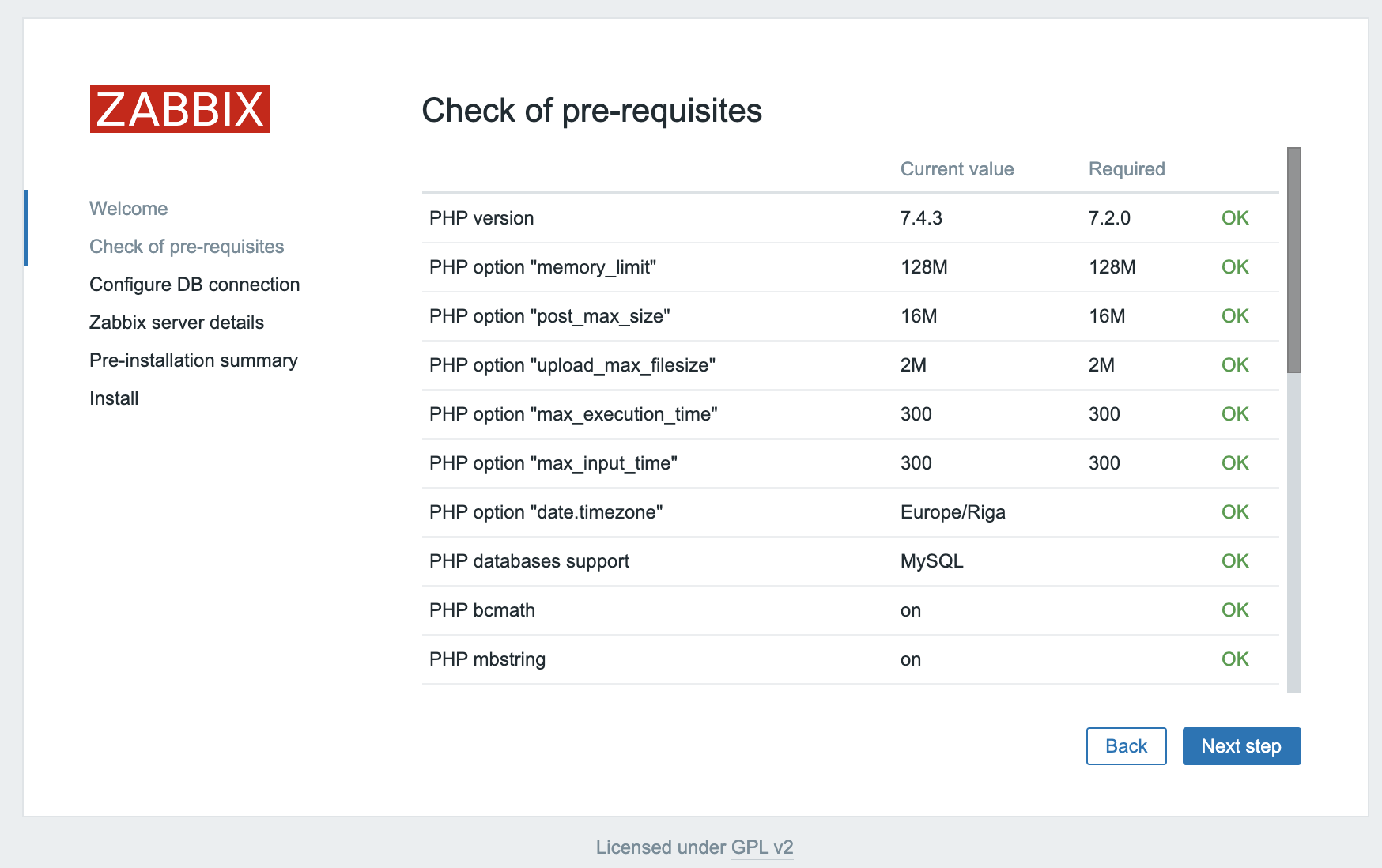

Im nächsten Bildschirm sehen Sie die Tabelle, die alle Voraussetzungen zur Ausführung von Zabbix auflistet.

Alle Werte in dieser Tabelle müssen OK sein. Überprüfen Sie also, ob sie es sind. Stellen Sie sicher, dass Sie nach unten scrollen und alle Voraussetzungen ansehen. Sobald Sie geprüft haben, ob alles bereit ist, klicken Sie auf Nächster Schritt um fortzufahren.

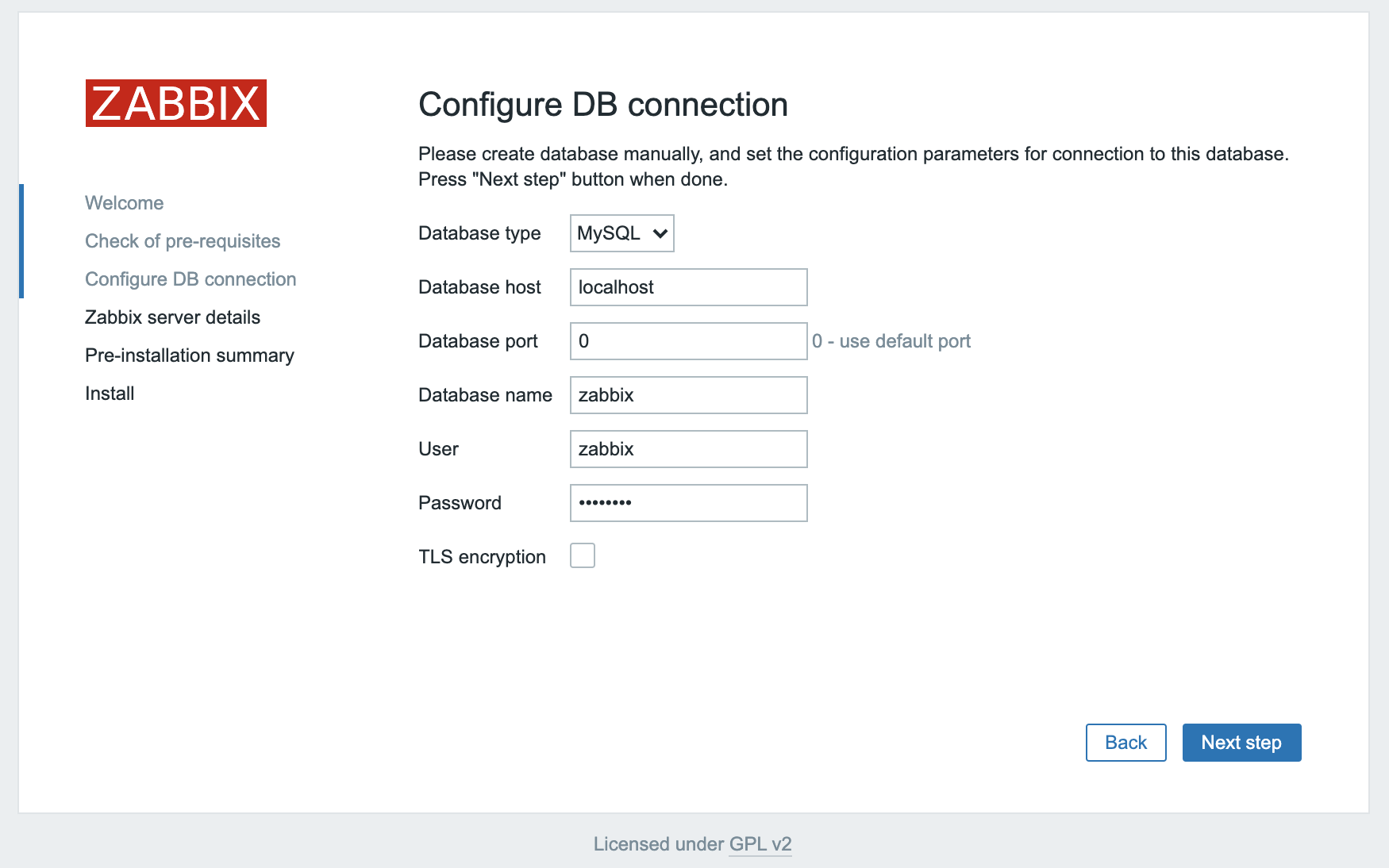

Der nächste Bildschirm bittet um Informationen zur Datenbankverbindung.

Sie haben den Zabbix-Server über Ihre Datenbank informiert. Die Zabbix-Weboberfläche benötigt jedoch auch Zugriff auf die Datenbank, um Hosts verwalten und Daten lesen zu können. Geben Sie daher die MySQL-Anmeldedaten ein, die Sie in Schritt 2 konfiguriert haben. Klicken Sie auf Nächster Schritt um fortzufahren.

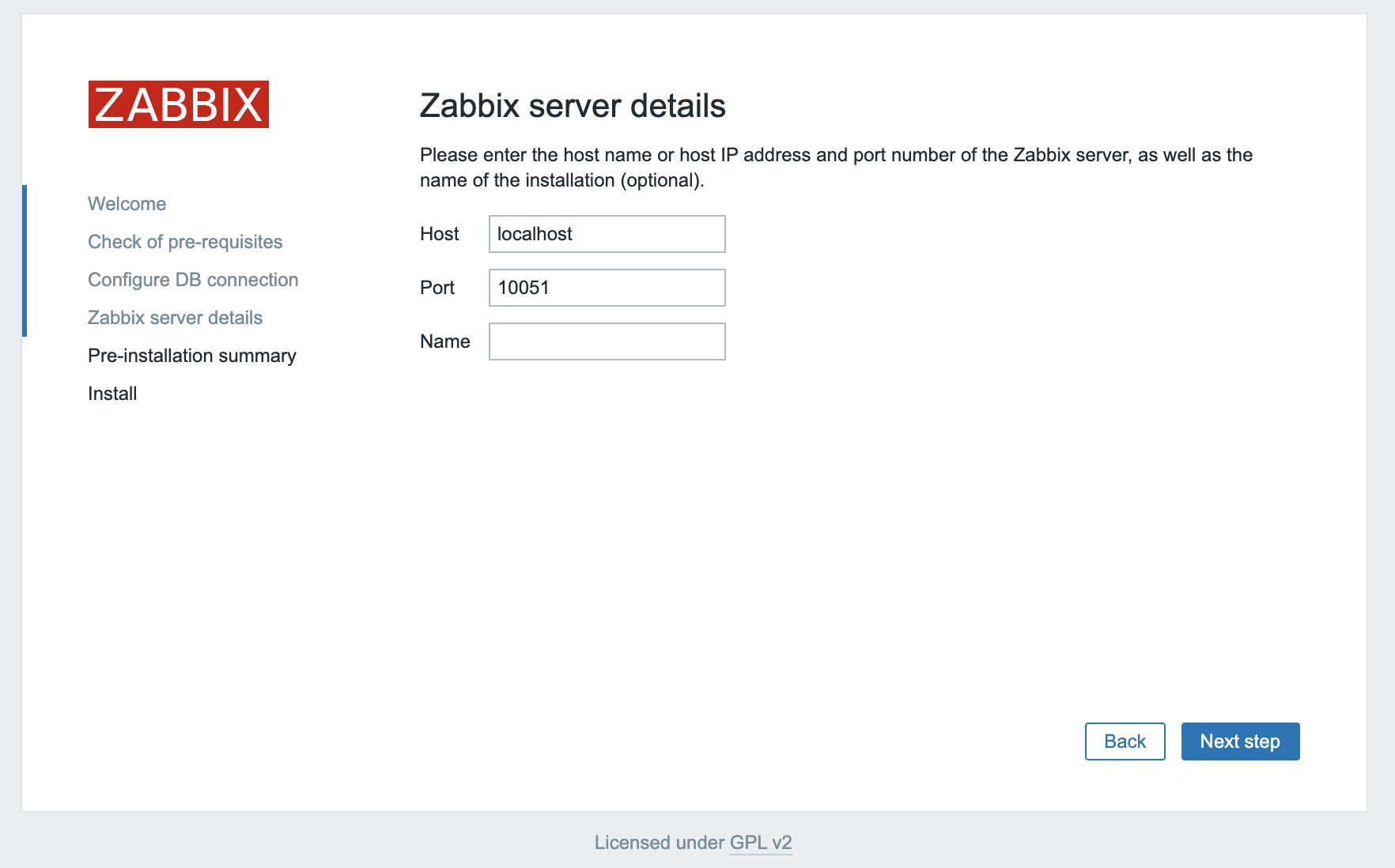

Im nächsten Bildschirm können Sie die Optionen bei ihren Standardwerten belassen.

Der Name ist optional; er wird in der Weboberfläche verwendet, um einen Server vom anderen zu unterscheiden, falls Sie über mehrere Überwachungsserver verfügen. Klicken Sie auf Nächster Schritt um fortzufahren.

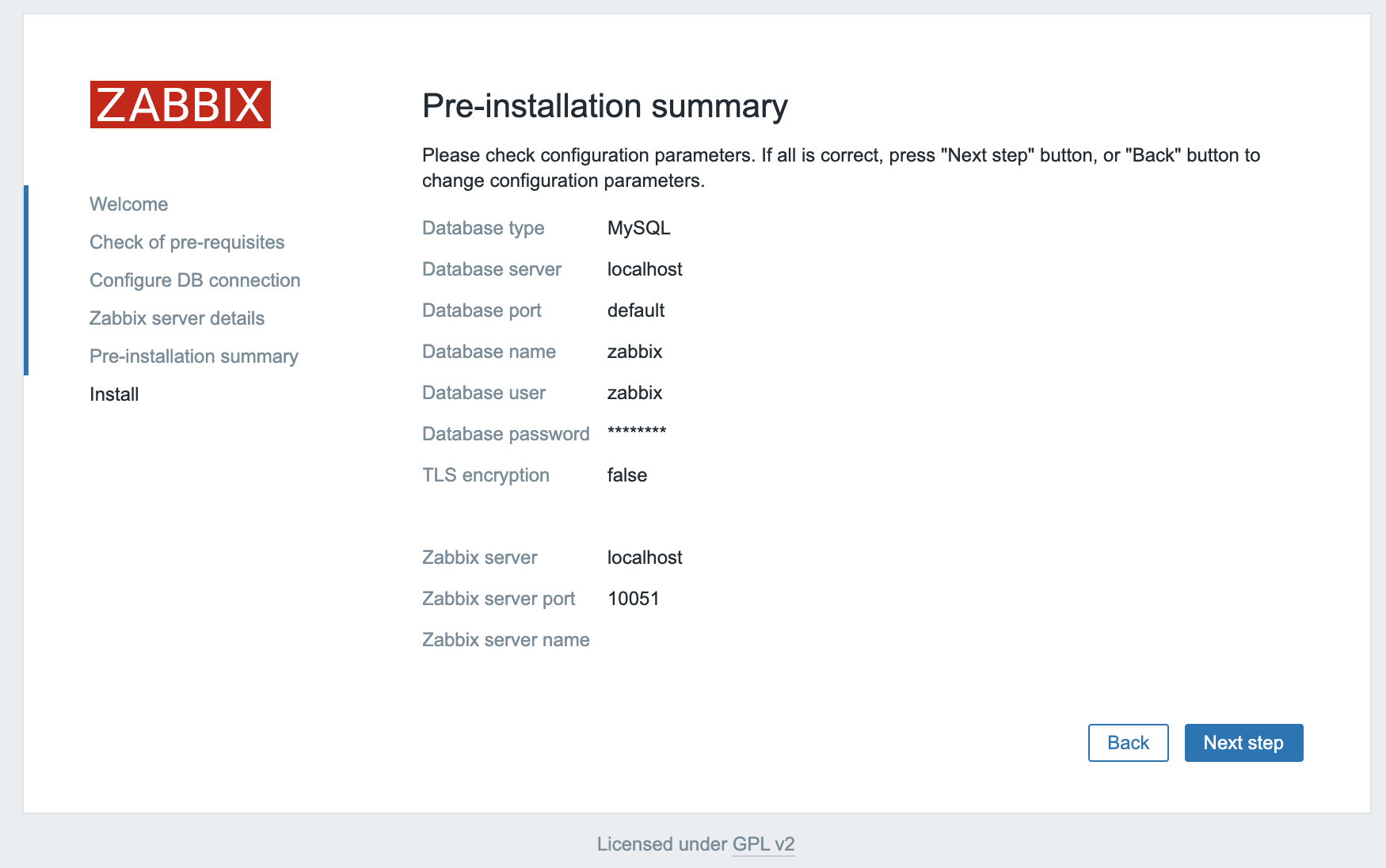

Im nächsten Bildschirm wird die Zusammenfassung vor der Installation angezeigt, sodass Sie prüfen können, ob alles korrekt ist.

Klicken Sie auf Nächster Schritt, um mit dem letzten Bildschirm fortzufahren.

Die Einrichtung der Weboberfläche ist nun abgeschlossen. Dieser Prozess erstellt die Konfigurationsdatei /usr/share/zabbix/conf/zabbix.conf.php, die Sie sichern und in Zukunft verwenden können. Klicken Sie auf Fertig stellen, um mit dem Anmeldebildschirm fortzufahren. Der Standardbenutzer ist Admin und das Passwort lautet zabbix.

Richten Sie, bevor Sie sich anmelden, den Zabbix-Agenten auf Ihrem zweiten Ubuntu-Server ein.

Schritt 6 — Installieren und Konfigurieren des Zabbix-Agenten

Jetzt müssen Sie die Agentensoftware konfigurieren, die Überwachungsdaten an den Zabbix-Server senden wird.

Melden Sie sich beim zweiten Ubuntu-Server an:

- ssh sammy@second_ubuntu_server_ip_address

Führen Sie wie auf dem Zabbix-Server die folgenden Befehle aus, um das Repository-Konfigurationspaket zu installieren:

- wget https://repo.zabbix.com/zabbix/5.0/ubuntu/pool/main/z/zabbix-release/zabbix-release_5.0-1+focal_all.deb

- sudo dpkg -i zabbix-release_5.0-1+focal_all.deb

Aktualisieren Sie als Nächstes den Paketindex:

- sudo apt update

Installieren Sie dann den Zabbix-Agenten:

- sudo apt install zabbix-agent

Zwar unterstützt Zabbix zertifikatbasierte Verschlüsselung, doch ist die Einrichtung einer Zertifizierungsstelle nicht Teil dieses Tutorials. Sie können jedoch Pre-Shared Keys (PSK) verwenden, um die Verbindung zwischen dem Server und Agenten zu sichern.

Erstellen Sie zunächst einen PSK:

- sudo sh -c "openssl rand -hex 32 > /etc/zabbix/zabbix_agentd.psk"

Zeigen Sie den Schlüssel mit cat an, damit Sie ihn kopieren können:

- cat /etc/zabbix/zabbix_agentd.psk

Der Schlüssel wird in etwa so aussehen:

Output75ad6cb5e17d244ac8c00c96a1b074d0550b8e7b15d0ab3cde60cd79af280fca

Speichern Sie ihn für später; Sie brauchen ihn noch, um den Host konfigurieren.

Bearbeiten Sie nun die Zabbix-Agenteneinstellungen, um die sichere Verbindung zum Zabbix-Server einzurichten. Öffnen Sie die Konfigurationsdatei für den Agenten in Ihrem Texteditor:

- sudo nano /etc/zabbix/zabbix_agentd.conf

Jede Einstellung innerhalb dieser Datei wird über informative Kommentare in der Datei dokumentiert; Sie müssen jedoch nur einige von ihnen bearbeiten.

Zuerst müssen Sie die IP-Adresse des Zabbix-Servers bearbeiten. Suchen Sie nach dem folgenden Abschnitt:

...

### Option: Server

# List of comma delimited IP addresses, optionally in CIDR notation, or DNS names of Zabbix servers and Zabbix proxies.

# Incoming connections will be accepted only from the hosts listed here.

# If IPv6 support is enabled then '127.0.0.1', '::127.0.0.1', '::ffff:127.0.0.1' are treated equally

# and '::/0' will allow any IPv4 or IPv6 address.

# '0.0.0.0/0' can be used to allow any IPv4 address.

# Example: Server=127.0.0.1,192.168.1.0/24,::1,2001:db8::/32,zabbix.example.com

#

# Mandatory: yes, if StartAgents is not explicitly set to 0

# Default:

# Server=

Server=127.0.0.1

...

Ändern Sie den Standardwert in die IP-Adresse Ihres Zabbix-Servers:

...

Server=zabbix_server_ip_address

...

Standardmäßig verbindet sich der Zabbix-Server mit dem Agenten. Bei einigen Überprüfungen (z. B. Überwachung der Protokolle) ist jedoch eine umgekehrte Verbindung erforderlich. Für eine korrekte Funktionsweise müssen Sie die Adresse des Zabbix-Servers und einen eindeutigen Hostnamen angeben.

Finden Sie den Abschnitt, der die aktiven Prüfungen konfiguriert, und ändern Sie die Standardwerte:

...

##### Active checks related

### Option: ServerActive

# List of comma delimited IP:port (or DNS name:port) pairs of Zabbix servers and Zabbix proxies for active checks.

# If port is not specified, default port is used.

# IPv6 addresses must be enclosed in square brackets if port for that host is specified.

# If port is not specified, square brackets for IPv6 addresses are optional.

# If this parameter is not specified, active checks are disabled.

# Example: ServerActive=127.0.0.1:20051,zabbix.domain,[::1]:30051,::1,[12fc::1]

#

# Mandatory: no

# Default:

# ServerActive=

ServerActive=zabbix_server_ip_address

### Option: Hostname

# Unique, case sensitive hostname.

# Required for active checks and must match hostname as configured on the server.

# Value is acquired from HostnameItem if undefined.

#

# Mandatory: no

# Default:

# Hostname=

Hostname=Second Ubuntu Server

...

Suchen Sie als Nächstes nach dem Bereich, der die sichere Verbindung mit dem Zabbix-Server konfiguriert, und aktivieren Sie PSK-Unterstützung. Finden Sie den Abschnitt TLSConnect, der so aussieht:

...

### Option: TLSConnect

# How the agent should connect to server or proxy. Used for active checks.

# Only one value can be specified:

# unencrypted - connect without encryption

# psk - connect using TLS and a pre-shared key

# cert - connect using TLS and a certificate

#

# Mandatory: yes, if TLS certificate or PSK parameters are defined (even for 'unencrypted' connection)

# Default:

# TLSConnect=unencrypted

...

Fügen Sie dann diese Zeile hinzu, um PSK-Unterstützung zu konfigurieren:

...

TLSConnect=psk

...

Suchen Sie als Nächstes den Abschnitt TLSAccept, der so aussieht:

...

### Option: TLSAccept

# What incoming connections to accept.

# Multiple values can be specified, separated by comma:

# unencrypted - accept connections without encryption

# psk - accept connections secured with TLS and a pre-shared key

# cert - accept connections secured with TLS and a certificate

#

# Mandatory: yes, if TLS certificate or PSK parameters are defined (even for 'unencrypted' connection)

# Default:

# TLSAccept=unencrypted

...

Konfigurieren Sie eingehende Verbindungen so, dass sie Pre-Shared Keys unterstützen, indem Sie folgende Zeile hinzufügen:

...

TLSAccept=psk

...

Suchen Sie als Nächstes den Abschnitt TLSPSKIdentity, der so aussieht:

...

### Option: TLSPSKIdentity

# Unique, case sensitive string used to identify the pre-shared key.

#

# Mandatory: no

# Default:

# TLSPSKIdentity=

...

Wählen Sie einen eindeutigen Namen, um Ihren Pre-Shared Key zu identifizieren, indem Sie diese Zeile hinzufügen:

...

TLSPSKIdentity=PSK 001

...

Sie werden ihn als PSK ID verwenden, wenn Sie Ihren Host über die Zabbix-Weboberfläche hinzufügen.

Legen Sie dann die Option fest, die auf Ihren zuvor erstellten Pre-Shared Key verweist. Suchen Sie nach der Option TLSPSKFile:

...

### Option: TLSPSKFile

# Full pathname of a file containing the pre-shared key.

#

# Mandatory: no

# Default:

# TLSPSKFile=

...

Fügen Sie diese Zeile hinzu, um den Zabbix-Agent auf die von Ihnen erstellte PSK-Datei zu verweisen:

...

TLSPSKFile=/etc/zabbix/zabbix_agentd.psk

...

Speichern und schließen Sie die Datei. Jetzt können Sie den Zabbix-Agenten neu starten und ihn so einrichten, dass er beim Booten gestartet wird:

- sudo systemctl restart zabbix-agent

- sudo systemctl enable zabbix-agent

Überprüfen Sie zur Sicherheit, ob der Zabbix-Agent ordnungsgemäß ausgeführt wird:

- sudo systemctl status zabbix-agent

Sie werden den folgenden Status sehen, was zeigt, dass der Agent ausgeführt wird:

Output● zabbix-agent.service - Zabbix Agent

Loaded: loaded (/lib/systemd/system/zabbix-agent.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2020-06-12 08:19:54 UTC; 25s ago

...

Der Agent wird an Port 10050 nach Verbindungen vom Server lauschen. Konfigurieren Sie UFW so, dass Verbindungen zu diesem Port zugelassen werden:

- sudo ufw allow 10050/tcp

Mehr über UFW erfahren Sie in Einrichten einer Firewall mit UFW unter Ubuntu 20.04.

Ihr Agent ist nun bereit, Daten an den Zabbix-Server zu senden. Um ihn verwenden zu können, müssen Sie ihn jedoch noch über die Webkonsole des Servers verlinken. Im nächsten Schritt werden Sie die Konfiguration abschließen.

Schritt 7 — Hinzufügen des neuen Host zum Zabbix-Server

Die Installation des Agenten auf einem Server, den Sie überwachen möchten, ist nur die halbe Arbeit. Jeder Host, den Sie überwachen möchten, muss beim Zabbix-Server registriert werden. Das können Sie über die Weboberfläche tun.

Melden Sie sich bei der Weboberfläche des Zabbix-Servers an, indem Sie zur Adresse http://zabbix_server_name oder https://zabbix_server_name navigieren:

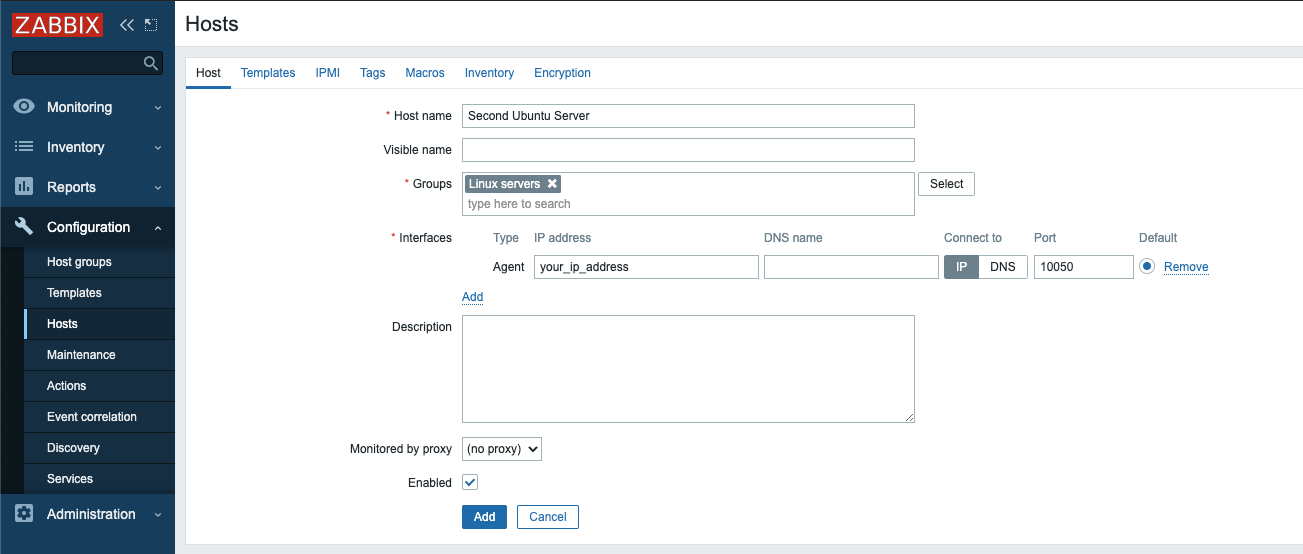

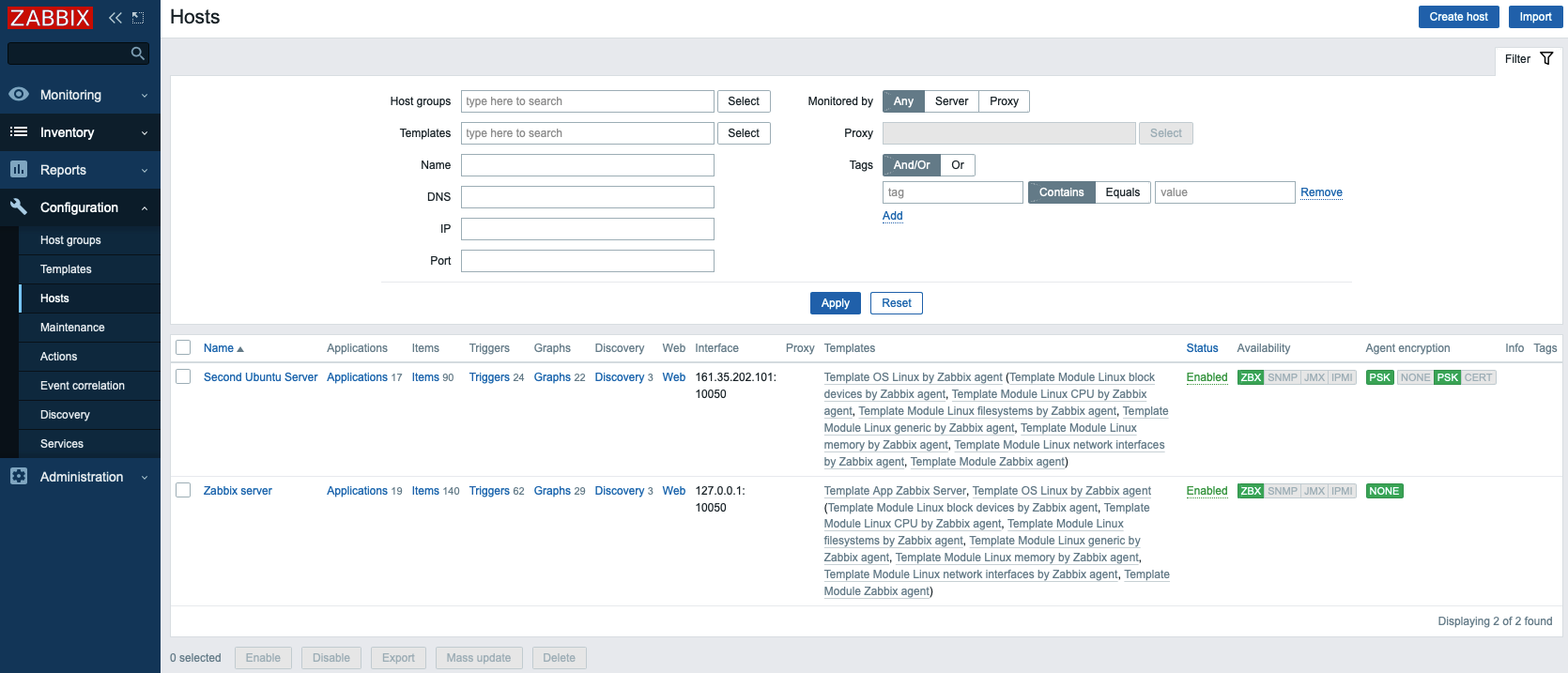

Nachdem Sie sich angemeldet haben, klicken Sie auf Konfiguration und dann in der linken Navigationsleiste auf Hosts. Klicken Sie dann in der rechten oberen Ecke des Bildschirms auf die Schaltfläche Host erstellen. Dadurch wird die Hostkonfigurationsseite geöffnet.

Passen Sie den Hostnamen und die IP-Adresse so an, dass sie den Hostnamen und die IP-Adresse Ihres zweiten Ubuntu-Servers widerspiegeln. Fügen Sie den Host dann einer Gruppe hinzu. Sie können eine bestehende Gruppe auswählen, z. B. Linux-Server, oder eine eigene Gruppe erstellen. Der Host kann Mitglied in mehreren Gruppen sein. Geben Sie dazu den Namen einer bestehenden oder neuen Gruppe im Feld Gruppen ein und wählen Sie den gewünschten Wert aus der vorgeschlagenen Liste aus.

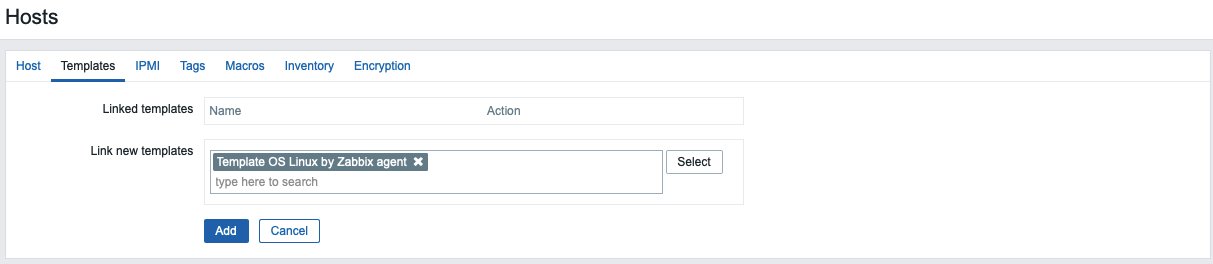

Klicken Sie vor dem Hinzufügen der Gruppe auf die Registerkarte Vorlagen.

Geben Sie im Suchfeld Template OS Linux by Zabbix agent ein und wählen Sie dann die Vorlage aus der Liste aus, um sie dem Host hinzuzufügen.

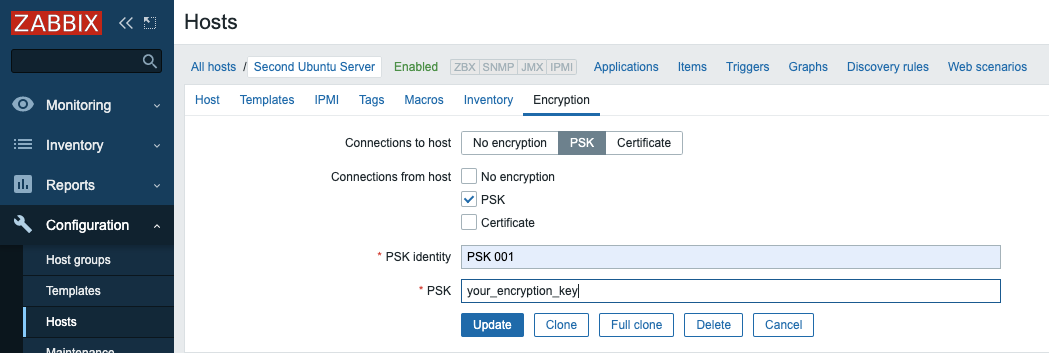

Navigieren Sie als Nächstes zur Registerkarte Verschlüsselung. Wählen Sie sowohl für Verbindungen zu Host als auch für Verbindungen von Host PSK aus. Setzen Sie dann die PSK-Identität auf PSK 001, was der Wert der zuvor konfigurierten TLSPSKIdentity-Einstellung des Zabbix-Agenten ist. Setzen Sie dann den PSK-Wert auf den Schlüssel, den Sie für den Zabbix-Agenten generiert haben. Es ist der Wert, den Sie in der Datei /etc/zabbix/zabbix_agentd.psk auf dem Agentengerät gespeichert haben.

Klicken Sie abschließend unten im Formular auf die Schaltfläche Hinzufügen, um den Host zu erstellen.

Sie werden Ihren neuen Host in der Liste sehen. Warten Sie eine Minute lang und laden Sie die Seite neu, bis Sie grüne Markierungen sehen, was bedeutet, dass alles ordnungsgemäß funktioniert und die Verbindung verschlüsselt ist.

Wenn Sie zusätzliche Server haben, die Sie überwachen möchten, müssen Sie sich bei jedem Host anmelden, den Zabbix-Agenten installieren, einen PSK generieren, den Agenten konfigurieren und den Host zur Weboberfläche hinzufügen (genauso wie beim ersten Host).

Der Zabbix-Server überwacht nun Ihren zweiten Ubuntu-Server. Erstellen Sie nun E-Mail-Benachrichtigungen, um über Probleme informiert zu werden.

Schritt 8 — Konfigurieren von E-Mail-Benachrichtigungen

Zabbix unterstützt automatisch verschiedene Arten von Benachrichtigungen: E-Mail, OTRS, Slack, Telegram, SMS etc. Eine vollständige Liste von Integrationen finden Sie auf der Zabbix-Website.

Als Beispiel werden wir in diesem Tutorial Benachrichtigungen für den Medientyp E-Mail konfigurieren.

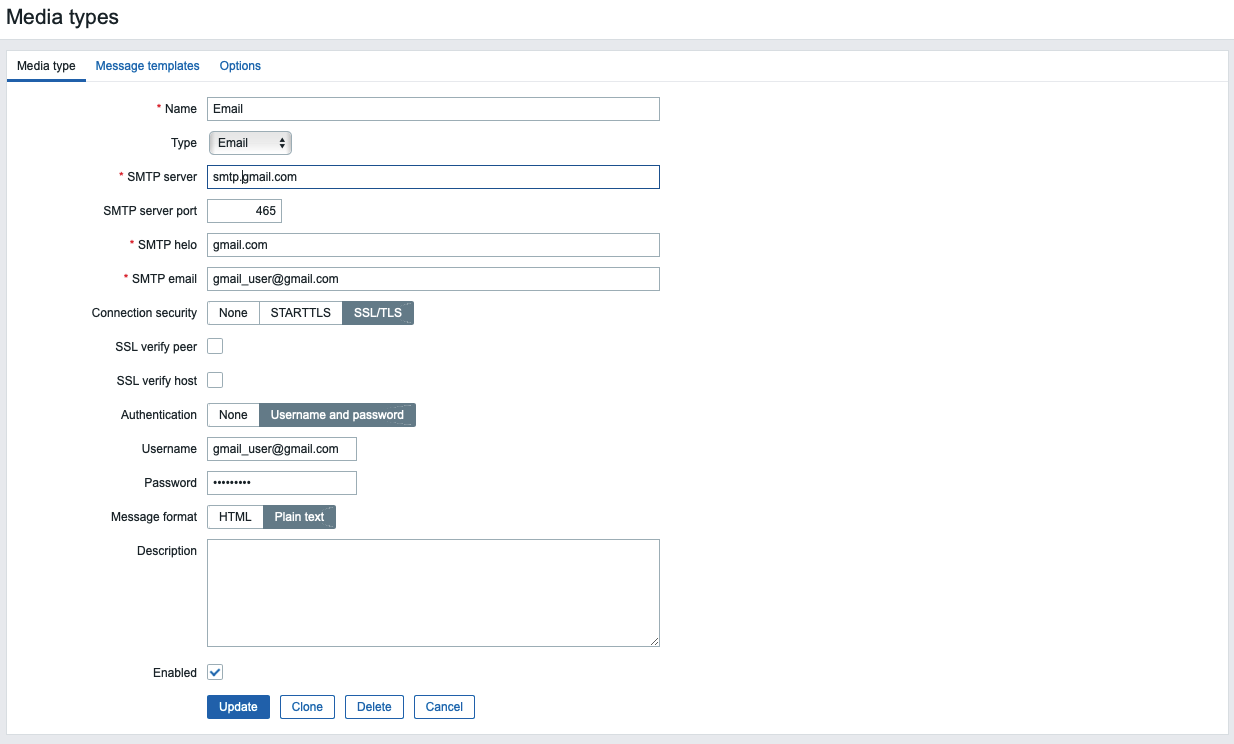

Klicken Sie auf Administration und dann in der linken Navigationsleiste auf Medientypen. Sie werden eine Liste mit allen Medientypen sehen. Es gibt zwei vorkonfigurierte Optionen für E-Mails: für die Klartextbenachrichtigung und für die HTML-Benachrichtigungen. In diesem Tutorial werden Sie eine Klartextbenachrichtigung verwenden. Klicken Sie auf E-Mail.

Passen Sie die SMTP-Optionen gemäß den Einstellungen Ihres E-Mail-Dienstes an. In diesem Tutorial werden SMTP-Funktionen von Gmail verwendet, um E-Mail-Benachrichtigungen einzurichten; wenn Sie weitere Informationen dazu wünschen, lesen Sie Verwenden des SMTP-Servers von Google.

Anmerkung: Wenn Sie eine 2-Schritt-Verifizierung mit Gmail verwenden, müssen Sie ein App-Passwort für Zabbix generieren. Sie müssen bei der Einrichtung ein App-Passwort nur einmal eingeben. Anweisungen zum Generieren dieses Passworts finden Sie im Google Help Center.

Wenn Sie Gmail verwenden, geben Sie smtp.gmail.com in das Feld SMTP-Server ein, 465 in das Feld SMTP-Serverport, gmail.com in SMTP helo und Ihre E-Mail-Adresse in SMTP-E-Mail. Wählen Sie dann SSL/TLS für Verbindungssicherheit und Benutzername und Passwort für Authentifizierung. Geben Sie Ihre Gmail-Adresse als Benutzernamen und das von Ihnen über Ihr Google-Konto generierte App-Passwort als Passwort ein.

Auf der Registerkarte Nachrichtenvorlagen können Sie die Liste der vordefinierten Nachrichten für verschiedene Arten von Benachrichtigungen sehen. Klicken Sie abschließend unten im Formular auf die Schaltfläche Aktualisieren, um die E-Mail-Parameter zu aktualisieren.

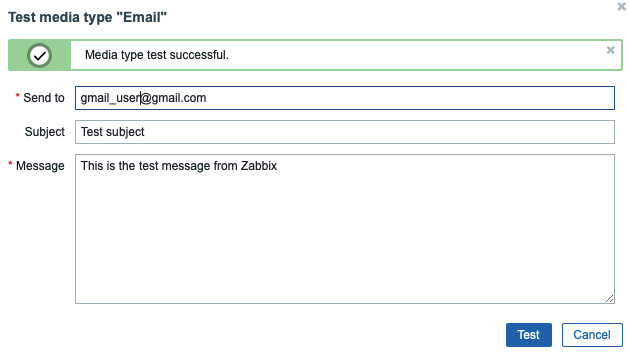

Jetzt können Sie das Senden von Benachrichtigungen testen. Klicken Sie dazu in der entsprechenden Zeile auf den unterstrichenen Link Testen.

Sie werden ein Popup-Fenster sehen. Geben Sie Ihre E-Mail-Adresse in das Feld Senden an ein und klicken Sie auf Testen. Sie werden eine Nachricht zum erfolgreichen Versand sehen und eine Testnachricht erhalten.

Schließen Sie das Popup-Fenster durch Klicken auf die Schaltfläche Abbrechen.

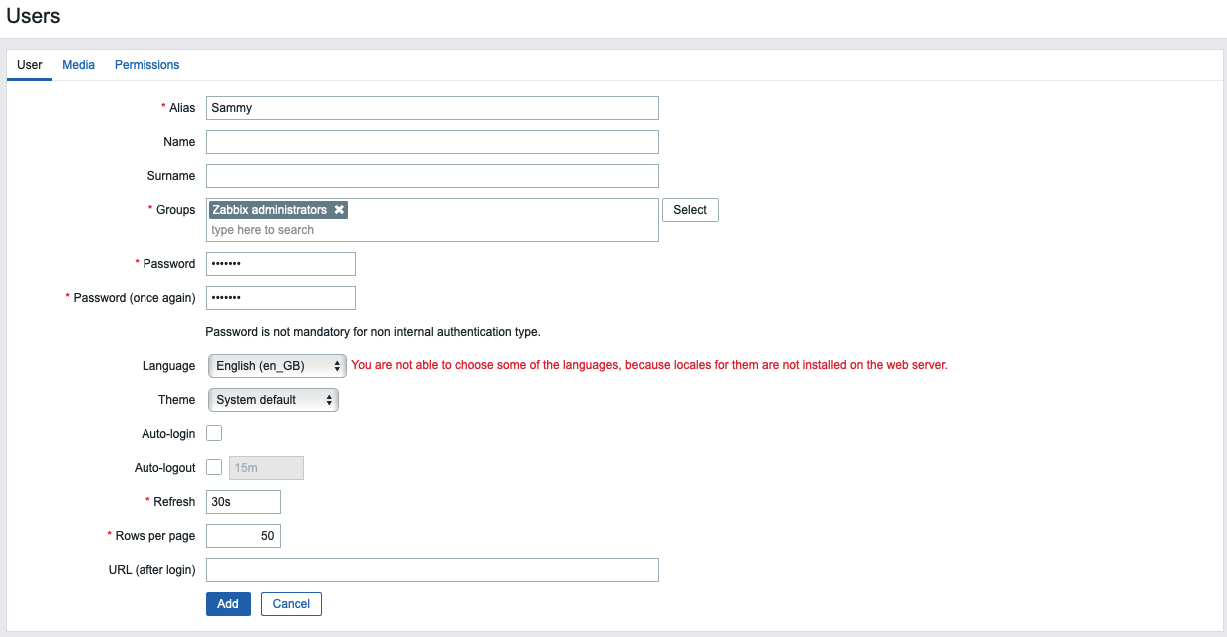

Erstellen Sie nun einen neuen Benutzer. Klicken Sie auf Administration und dann in der linken Navigationsleiste auf Benutzer. Sie werden die Liste der Benutzer sehen. Klicken Sie dann in der rechten oberen Ecke des Bildschirms auf die Schaltfläche Benutzer erstellen. Damit wird die Seite für die Benutzerkonfiguration geöffnet:

Geben Sie den neuen Benutzernamen im Feld Alias ein und legen Sie ein neues Passwort fest. Fügen Sie als Nächstes den Benutzer zur Administratorgruppe hinzu. Geben Sie Zabbix administrators in das Feld Gruppen ein und wählen Sie die Gruppe aus der vorgeschlagenen Liste aus.

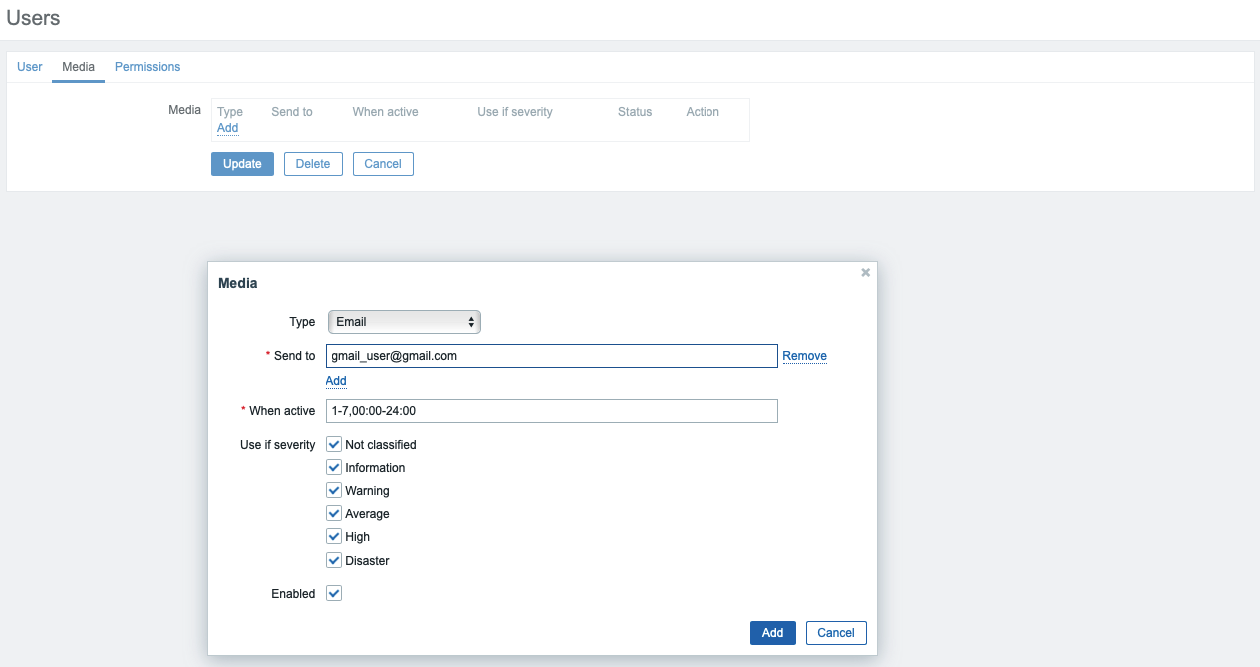

Sobald Sie die Gruppe hinzugefügt haben, klicken Sie auf die Registerkarte Medien und dann auf den unterstrichenen Link Hinzufügen (nicht auf die Schaltfläche Hinzufügen darunter). Sie werden ein Popup-Fenster sehen.

Wählen Sie die Option E-Mail aus dem Dropdownmenü Typ aus. Geben Sie Ihre E-Mail-Adresse in das Feld Senden an ein. Sie können die restlichen Optionen bei ihren Standardwerten belassen. Klicken Sie unten zum Übermitteln auf die Schaltfläche Hinzufügen.

Navigieren Sie nun zur Registerkarte Berechtigungen. Wählen Sie Zabbix Super Admin aus dem Dropdownmenü Benutzertyp aus.

Klicken Sie abschließend unten im Formular auf die Schaltfläche Hinzufügen, um den Benutzer zu erstellen.

Anmerkung: Eine Verwendung des Standardpassworts ist nicht sicher. Um das Passwort des integrierten Benutzers Admin zu ändern, klicken Sie in der Benutzerliste auf das entsprechende Alias. Klicken Sie dann auf Passwort ändern, geben Sie ein neues Passwort ein und bestätigen Sie die Änderung durch Klicken auf Aktualisieren.

Jetzt müssen Sie Benachrichtigungen aktivieren. Klicken Sie auf die Registerkarte Konfiguration und dann in der linken Navigationsleiste auf Aktionen. Sie werden eine vorkonfigurierte Aktion sehen, die zum Senden von Benachrichtigungen an alle Zabbix-Administratoren dient. Sie können die Einstellungen überprüfen und ändern, indem Sie auf den Namen klicken. Verwenden Sie für die Zwecke dieses Tutorials die Standardparameter. Um die Aktion zu aktivieren, klicken Sie in der Spalte Status auf den roten Link für Deaktiviert.

Jetzt sind Sie bereit dazu, Warnungen zu erhalten. Im nächsten Schritt werden Sie eine Warnung erstellen, um Ihre Benachrichtigungskonfiguration zu testen.

Schritt 9 — Erstellen einer Testwarnung

In diesem Schritt erstellen Sie eine Testwarnung, um sicherzustellen, dass alles richtig verbunden ist. Standardmäßig behält Zabbix den Überblick über die Menge an freien Speicherplatz auf Ihrem Server. Der Server erkennt automatisch alle bereitgestellten Datenträger und fügt die entsprechenden Prüfungen hinzu. Diese Erkennungsfunktion wird jede Stunde ausgeführt; Sie müssen also eine Weile warten, bis die Benachrichtigung ausgelöst wird.

Erstellen Sie eine temporäre Datei, die groß genug ist, um die Zabbix-Warnung bei Auslastung des Dateisystems auszulösen. Melden Sie sich dazu bei Ihrem zweiten Ubuntu-Server an, wenn Sie nicht bereits verbunden sind:

- ssh sammy@second_ubuntu_server_ip_address

Überprüfen Sie als Nächstes den freien Speicherplatz auf dem Server. Sie können den Befehl df verwenden, um das herauszufinden:

- df -h

Der Befehl df wird die Auslastung des Datenträgers in Ihrem Dateisystem melden. Der Befehl -h wird die Ausgabe für Menschen lesbar machen. Sie sehen eine Ausgabe wie die folgende:

OutputFilesystem Size Used Avail Use% Mounted on

/dev/vda1 78G 1.4G 77G 2% /

In diesem Fall beträgt der freie Speicherplatz 77 GB. Ihr freier Speicherplatz kann sich davon unterscheiden.

Verwenden Sie den Befehl fallocate, mit dem Sie den Speicherplatz für eine Datei vorab zuweisen oder freigeben können, um eine Datei zu erstellen, die mehr als 80 % des verfügbaren Speicherplatzes benötigt. Das wird ausreichen, um die Warnung auszulösen:

- fallocate -l 70G /tmp/temp.img

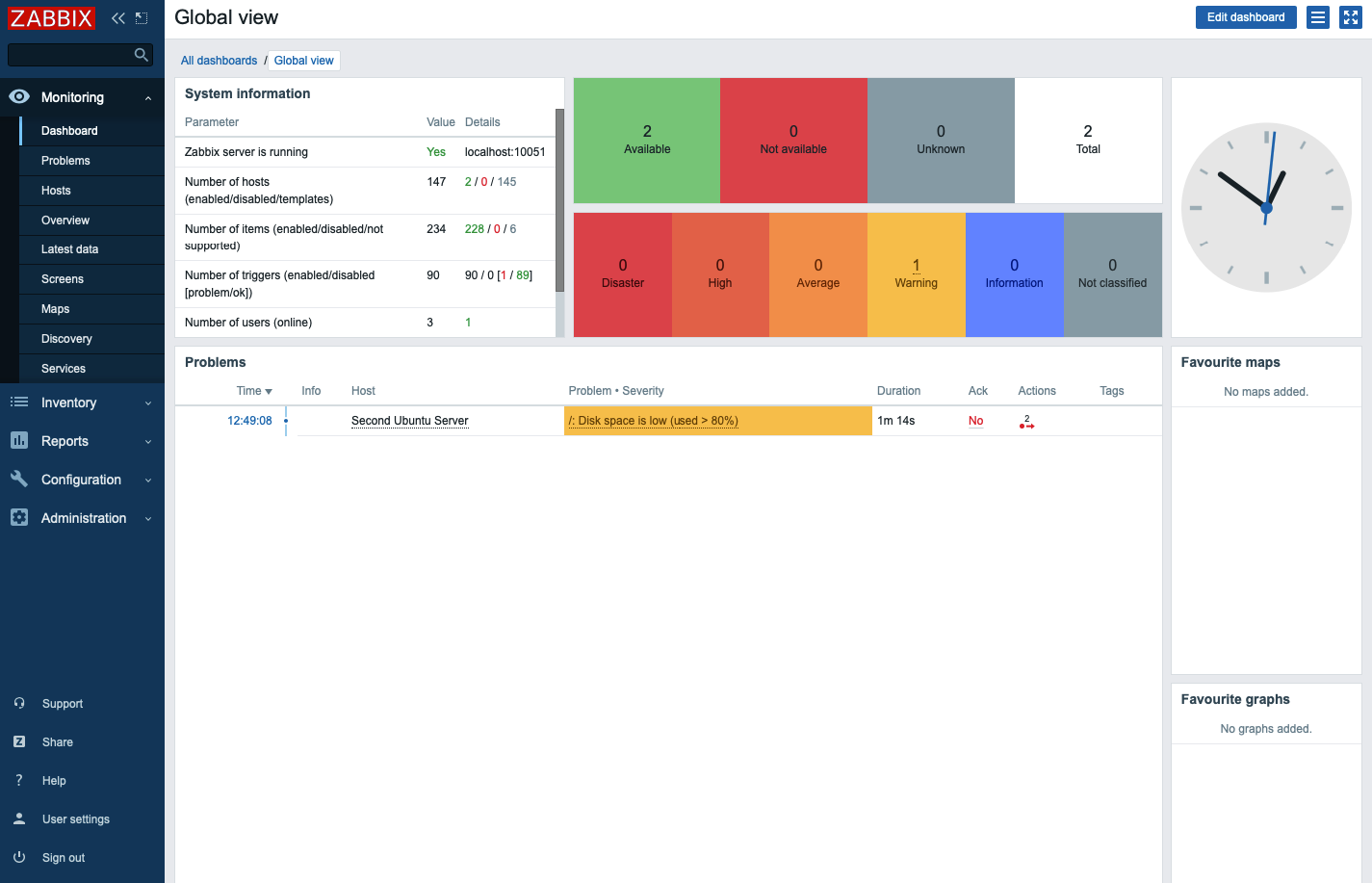

Nach etwa einer Stunde wird Zabbix eine Warnung zur Menge des freien Speicherplatzes auslösen und die von Ihnen konfigurierte Aktion ausführen (also die Benachrichtigungsmeldung senden). Sie können Ihren Posteingang auf die Nachricht vom Zabbix-Server prüfen. Sie werden eine Nachricht sehen, die wie folgt aussieht:

Problem started at 09:49:08 on 2020.06.12

Problem name: /: Disk space is low (used > 80%)

Host: Second Ubuntu Server

Severity: Warning

Operational data: Space used: 71.34 GB of 77.36 GB (92.23 %)

Original problem ID: 106

Sie können auch zur Registerkarte Überwachung und dann zum Dashboard navigieren, um die Benachrichtigung und ihre Details anzuzeigen.

Nachdem Sie nun wissen, dass die Warnungen funktionieren, löschen Sie die von Ihnen erstellte temporäre Datei, um den Speicherplatz wieder freizugeben:

- rm -f /tmp/temp.img

Nach einer Minute wird Zabbix die Wiederherstellungsnachricht senden und die Warnmeldung aus dem Haupt-Dashboard verschwindet.

Zusammenfassung

In diesem Tutorial haben Sie gelernt, wie Sie eine einfache und sichere Überwachungslösung einrichten können, die Ihnen bei der Überwachung des Status Ihrer Server hilft. Die Lösung kann Sie nun vor Problemen warnen und bietet Ihnen die Möglichkeit, die in Ihrer IT-Infrastruktur vorkommenden Prozesse zu analysieren.

Um mehr über die Einrichtung einer Überwachungsinfrastruktur zu erfahren, lesen Sie unsere Seite zum Thema Überwachung.

Thanks for learning with the DigitalOcean Community. Check out our offerings for compute, storage, networking, and managed databases.

About the author(s)

Monitoring engineer

Former Senior Technical Editor at DigitalOcean, fiction writer and podcaster elsewhere, always searching for the next good nautical pun! Areas of expertise include Node.js, PostgreSQL, CSS, JavaScript.

Still looking for an answer?

This textbox defaults to using Markdown to format your answer.

You can type !ref in this text area to quickly search our full set of tutorials, documentation & marketplace offerings and insert the link!

- Table of contents

- Voraussetzungen

- Schritt 1 — Installieren des Zabbix-Servers

- Schritt 2 — Konfigurieren der MySQL-Datenbank für Zabbix

- Schritt 3 — Konfigurieren von Nginx für Zabbix

- Schritt 4 — Konfigurieren von PHP für Zabbix

- Schritt 5 — Konfigurieren von Einstellungen für die Zabbix-Weboberfläche

- Schritt 6 — Installieren und Konfigurieren des Zabbix-Agenten

- Schritt 7 — Hinzufügen des neuen Host zum Zabbix-Server

- Schritt 8 — Konfigurieren von E-Mail-Benachrichtigungen

- Schritt 9 — Erstellen einer Testwarnung

- Zusammenfassung

Deploy on DigitalOcean

Click below to sign up for DigitalOcean's virtual machines, Databases, and AIML products.

Become a contributor for community

Get paid to write technical tutorials and select a tech-focused charity to receive a matching donation.

DigitalOcean Documentation

Full documentation for every DigitalOcean product.

Resources for startups and SMBs

The Wave has everything you need to know about building a business, from raising funding to marketing your product.

Get our newsletter

Stay up to date by signing up for DigitalOcean’s Infrastructure as a Newsletter.

New accounts only. By submitting your email you agree to our Privacy Policy

The developer cloud

Scale up as you grow — whether you're running one virtual machine or ten thousand.

Get started for free

Sign up and get $200 in credit for your first 60 days with DigitalOcean.*

*This promotional offer applies to new accounts only.