- Log in to:

- Community

- DigitalOcean

- Sign up for:

- Community

- DigitalOcean

Введение

Вам как веб-администратору может быть полезна возможность ограничения доступа посетителей к отдельным частям веб-сайта, как временного, так и постоянного. Хотя веб-приложения могут иметь собственные методы аутентификации и авторизации, вы можете использовать непосредственно сам веб-сервер для ограничения доступа, если имеющиеся методы окажутся для вас бесполезными или недоступными.

В этом обучающем руководстве вы познакомитесь с защитой по паролю для активов на веб-сервере Apache под управлением Ubuntu 18.04 для обеспечения дополнительной безопасности.

Предварительные требования

Для выполнения этого обучающего руководства вам потребуется доступ к серверу Ubuntu 18.04.

Кроме того, чтобы начать работу, вам потребуется следующее:

-

Пользователь

sudoна сервере: вы можете создать пользователя с привилегиямиsudo, воспользовавшись инструкциями руководства по начальной настройке сервера Ubuntu 18.04. -

Веб-сервер Apache2: если вы еще не настроили его, воспользуйтесь руководством Установка веб-сервера Apache в Ubuntu 18.04.

-

Защищенный с помощью SSL сайт: порядок настройки зависит от того, есть ли у вашего сайта доменное имя.

- Если у вас есть доменное имя, вы можете обеспечить защиту вашего сайта с помощью Let’s Encrypt, предоставляющего бесплатные доверенные сертификаты. Воспользуйтесь нашим Руководством по Let’s Encrypt для Apache для выполнения настройки.

- Если у вас нет домена, и вы просто используете данную конфигурацию для тестирования или в личных целях, вы можете использовать самоподписанный сертификат. Данный способ обеспечивает аналогичный тип шифрования, но без подтверждения домена. Следуйте указаниям руководства по настройке самоподписанного сертификата SSL для Apache, чтобы выполнить настройку.

Когда все перечисленное выше будет в вашем распоряжении, выполните вход на ваш сервер с помощью пользователя sudo и перейдите к следующим действиям.

Шаг 1 — Установка пакета утилит Apache

Для начала мы обновим сервер и установим пакет, который нам потребуется. В этом обучающем руководстве мы будем использовать утилиту с именем htpasswd из пакета apache2-utils для создания файла и управления именем пользователя и паролями, которые будут использоваться для доступа к ограниченному контенту.

- sudo apt update

- sudo apt install apache2-utils

После установки мы получим доступ к команде htpasswd.

Шаг 2 — Создание файла с паролями

Команда htpasswd позволяет нам создать файл с паролем, который Apache может использовать для аутентификации пользователей. Для этой цели мы создадим скрытый файл с именем .htpasswd в директории конфигурации /etc/apache2.

При первом использовании этой утилиты нам потребуется добавить параметр -c для создания заданного файла с паролями passwdfile. Мы зададим имя пользователя (sammy в данном примере) в конце команды, чтобы создать новую запись в этом файле:

- sudo htpasswd -c /etc/apache2/.htpasswd sammy

Вам нужно будет предоставить и подтвердить пароль для пользователя.

Оставьте аргумент -c для любых дополнительных пользователей, которых вы захотите добавить, чтобы избежать необходимости перезаписывать файл:

- sudo htpasswd /etc/apache2/.htpasswd another_user

Если мы посмотрим на содержимое файла, то сможем увидеть имя пользователя и зашифрованный пароль для каждой записи:

- cat /etc/apache2/.htpasswd

Outputsammy:$apr1$.0CAabqX$rb8lueIORA/p8UzGPYtGs/

another_user:$apr1$fqH7UG8a$SrUxurp/Atfq6j7GL/VEC1

Теперь у нас есть пользователи и пароли в формате, который сможет прочитать Apache.

Шаг 3 — Настройка аутентификации по паролю для Apache

На этом шаге вам нужно настроить Apache для проверки этого файла перед предоставлением вашего защищенного контента. Мы можем сделать это двумя способами: либо напрямую в файле виртуального хоста сайта или с помощью размещения файлов .htaccess в директориях, доступ к которым будет ограничен. Обычно рекомендуется использовать файл виртуального хоста, но если вы хотите разрешить пользователям без прав root управлять собственными ограничениями доступа, проверьте ограничения в системе контроля версий наряду с веб-сайтом, или если вы используете веб-приложение с файлами .htaccess, которые уже используются в других целях, познакомьтесь со вторым способом.

Выберите способ, который лучше всего подходит для ваших нужд.

Способ 1. Настройка контроля доступа в определении виртуального хоста (рекомендуется)

Первый способ подразумевает изменение конфигурации Apache и добавление защиты по паролю в файл виртуального хоста. Это, как правило, дает лучшие результаты, поскольку в этом случае вам не приходится считывать распределенные файлы конфигурации. Этот способ требует доступа к конфигурации, что не всегда доступно, но если у вас есть доступ, рекомендуется использовать именно его.

Начнем с открытия файла виртуального хоста, в который вы хотите добавить ограничение. Для нашего примера мы будем использовать файл default-ssl.conf, который хранит виртуальный хост по умолчанию, установленный с пакетом apache для Ubuntu. Откройте файл с помощью текстового редактора командной строки, например nano:

- sudo nano /etc/apache2/sites-enabled/default-ssl.conf

Внутри, после обрезки комментариев, файл должен выглядеть примерно следующим образом:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

Аутентификация выполняется для отдельных директорий. Для настройки аутентификации вам потребуется указать директорию, для которой вы хотите установить ограничение, с помощью блока <Directory __>. В нашем примере мы ограничим всю корневую директорию документов, но вы можете изменить этот список, указав конкретную директорию внутри вашего веб-пространства:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

<Directory "/var/www/html">

</Directory>

</VirtualHost>

В этом блоке директории укажите, что мы настраиваем аутентификацию Basic (базовую). Для AuthName укажите имя области, которое будет отображаться пользователю при запросе учетных данных. Используйте директиву AuthUserFile для указания Apache на созданный нами файл пароля. Наконец, создайте требование о том, что только действительный пользователь (valid-user) может получить доступ к этому ресурсу, что значит, что любой пользователь, подтвердивший свою личность паролем, получит доступ:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

<Directory "/var/www/html">

AuthType Basic

AuthName "Restricted Content"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

</Directory>

</VirtualHost>

Сохраните файл и закройте его после завершения. Если вы используете nano, вы можете сделать это, нажав CTRL+X, затем Y и ENTER.

Перед перезапуском веб-сервера вы можете проверить конфигурацию с помощью следующей команды:

- sudo apache2ctl configtest

Если все в порядке и вы получили вывод Syntax OK, вы можете перезапустить сервер для выполнения политики по паролю. Поскольку systemctl не отображает результаты всех команд управления службами, мы используем status, чтобы убедиться, что сервер запущен:

- sudo systemctl restart apache2

- sudo systemctl status apache2

Теперь заданная вами директория должна быть защищена паролем.

Способ 2. Настройка контроля доступа с помощью файлов .htaccess

Apache может использовать файлы .htaccess, чтобы разрешить настраивать определенные элементы конфигурации внутри директории контента. Поскольку Apache должен повторно считывать эти файлы в каждом запросе, который затрагивает директорию, что может негативно повлиять на производительность, рекомендуется использовать способ 1, но если вы уже используете файл .htaccess или вам нужно разрешить пользователям без прав root управлять ограничениями, файлы .htaccess могут быть полезны.

Чтобы обеспечить защиту по паролю с помощью файлов .htaccess, откройте главный файл конфигурации Apache в текстовом редакторе командной строки, например nano:

- sudo nano /etc/apache2/apache2.conf

Найдите блок <Directory> для директории /var/www, где находится корневая директория документов. Запросите обработку .htaccess, изменив значение директивы AllowOverride внутри этого блока с None на All:

. . .

<Directory /var/www/>

Options Indexes FollowSymLinks

AllowOverride All

Require all granted

</Directory>

. . .

Сохраните файл и закройте его после завершения. Если вы используете nano, вы можете сделать это, нажав CTRL+X, затем Y и ENTER.

Далее нам потребуется добавить файл .htaccess в директорию, для которой мы хотим ограничить доступ. В нашей демонстрационной версии мы ограничим доступ ко всей корневой директории (всему веб-сайту), т. е. /var/www/html, но вы можете разместить этот файл в любой директории, для которой вы хотите ограничить доступ:

- sudo nano /var/www/html/.htaccess

В этом файле укажите, что мы хотим настроить базовую аутентификацию (Basic). Для AuthName укажите имя области, которое будет отображаться пользователю при запросе учетных данных. Используйте директиву AuthUserFile для указания Apache на созданный нами файл пароля. Наконец, нам потребуется действительный пользователь (valid-user) для доступа к этому ресурсу, что означает, что любой пользователь, подтвердивший свою личность с помощью пароля, получит доступ:

AuthType Basic

AuthName "Restricted Content"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

Сохраните и закройте файл. Перезапустите веб-сервер для защиты по паролю всего контента в директории или во вложенных директориях с помощью файла .htaccess и использования systemctl status для проверки успешного перезапуска:

- sudo systemctl restart apache2

- sudo systemctl status apache2

Теперь заданная вами директория должна быть защищена паролем.

Шаг 4 — Подтверждение аутентификации по паролю

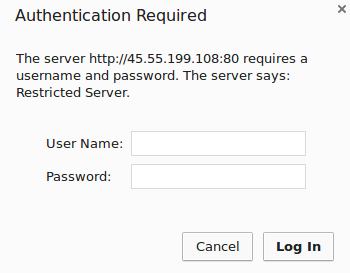

Чтобы подтвердить, что ваш контент защищен, попробуйте получить доступ к ограниченному содержанию в браузере. Вы должны увидеть запрос имени пользователя и пароля, который выглядит следующим образом:

Если вы введете правильные учетные данные, вы сможете получить доступ к контенту. Если вы введете неверные учетные данные или нажмете Cancel (Отмена), вы увидите страницу ошибки Unauthorized (Неавторизованный пользователь):

Заключение

Поздравляем! После выполнения описанных выше действий вы настроили базовую аутентификацию для вашего сайта.

Существует множество вещей, которые вы можете сделать с конфигурацией Apache и .htaccess. Чтобы узнать больше о гибкости и мощности, доступной в конфигурации Apache, воспользуйтесь одним из следующих обучающих руководств:

-

Для более полного представления об основном файле конфигурации прочитайте раздел Знакомство с важными файлами и директориями Apache нашего руководства по установке Apache.

-

Дополнительную информацию о файлах виртуального хоста см. в статье Настройка виртуальных хостов Apache в Ubuntu 16.04

-

Узнайте о перезаписи URL-адресов, настройке страниц ошибок, например сообщения Unauthorized (Неавторизованный пользователь), или включении стандартных элементов на все ваши страницы с помощью расширений серверной стороны в нашем руководстве Использование файла .htaccess.

Thanks for learning with the DigitalOcean Community. Check out our offerings for compute, storage, networking, and managed databases.

About the author

Community and Developer Education expert. Former Senior Manager, Community at DigitalOcean. Focused on topics including Ubuntu 22.04, Ubuntu 20.04, Python, Django, and more.

Still looking for an answer?

This textbox defaults to using Markdown to format your answer.

You can type !ref in this text area to quickly search our full set of tutorials, documentation & marketplace offerings and insert the link!

- Table of contents

- Предварительные требования

- Шаг 1 — Установка пакета утилит Apache

- Шаг 2 — Создание файла с паролями

- Шаг 3 — Настройка аутентификации по паролю для Apache

- Шаг 4 — Подтверждение аутентификации по паролю

- Заключение

Deploy on DigitalOcean

Click below to sign up for DigitalOcean's virtual machines, Databases, and AIML products.

Become a contributor for community

Get paid to write technical tutorials and select a tech-focused charity to receive a matching donation.

DigitalOcean Documentation

Full documentation for every DigitalOcean product.

Resources for startups and SMBs

The Wave has everything you need to know about building a business, from raising funding to marketing your product.

Get our newsletter

Stay up to date by signing up for DigitalOcean’s Infrastructure as a Newsletter.

New accounts only. By submitting your email you agree to our Privacy Policy

The developer cloud

Scale up as you grow — whether you're running one virtual machine or ten thousand.

Get started for free

Sign up and get $200 in credit for your first 60 days with DigitalOcean.*

*This promotional offer applies to new accounts only.